资讯快车:小米手机藏后门 黑客可安装任意应用

早在2014年央视《朝闻天下》节目中,对小米窃取用户隐私的行为进行了曝光,节目给出了小米4手机的画面,并指出小米手机被中国台湾监管机构发现:自动将用户的手机号码等信息回传到小米公司的服务器上;随后,小米公司进行道歉,并关闭回传系统的功能。而今小米再曝系统后门。

据网友爆料,荷兰的一位小米4用户发现手机预装了一个叫 AnalyticsCore.apk(com.miui.analytics)的应用,会自动在后台运行,他不喜欢未经许可收集用户信息的应用,因此对它进行了逆向工程。他发现该应用每24小时会访问小米官方服务器检查更新,在发送请求时它会同时发送设备的识别信息,包括手机的IMEI、型号、MAC地址、Nonce、包名字和签名。如果服务器上有名叫Analytics.apk的更新应用,它会自动下载和安装,整个过程无需用户干预。应用安装时没有任何验证,也就是说该漏洞能被黑客利用,或者小米只需要将想要安装的应用重命名为Analytics.apk就可以将其推送给用户。不出乎任何人意料的是,设备是通过HTTP发送请求和接收更新,这意味着用户很容易遭到中间人攻击。

代码分析:

在Java反编译工具中,主要有三个有趣的类,说明了 AnalyticsCore如何得到更新。我们把它叫做

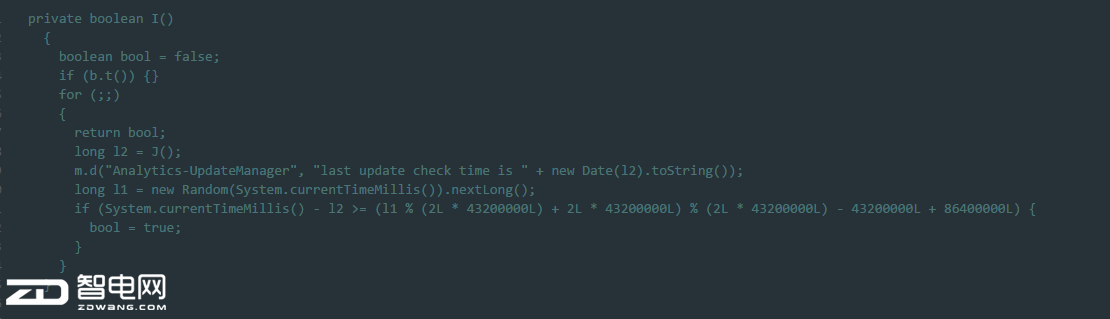

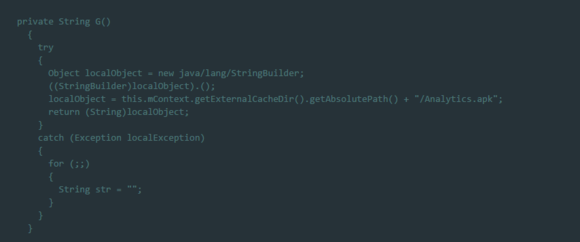

c.class, e.class and f.class从java反编译器中。这是f.class中的一个函数:

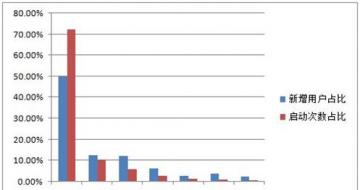

以上的函数检查在每24小时内有一个新的Analytics更新。它使以下要求每天在24小时内,这是非常经常,如果你问我:

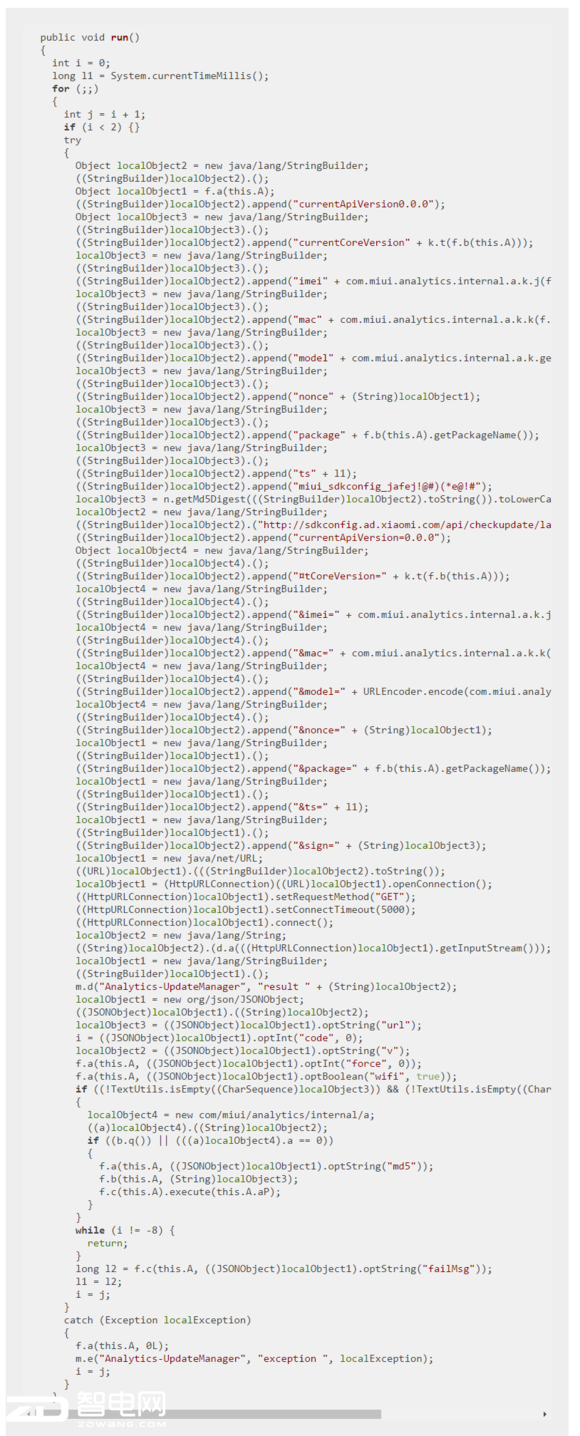

正如你所看到的,它发出了一个http请求

这当然是一个小米的官方域名。它发送的一些参数:包括IMEI、MAC地址、模型、Nonce(中文是什么?),软件包名和数字签名。

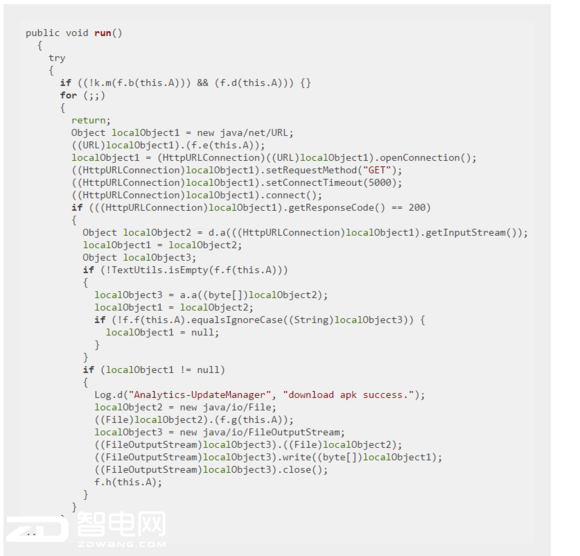

上面的代码被执行后,它可能会得到一个APK文件后(更新)。在 e.class这个apk文件被下载:

apk下载目录的设置在f.class中,当满24小时后进行确认是否存在。

这是那个荷兰人的原文,我只是翻译了一下文中的说明性文字,有兴趣的可以去阅读下原文:

root点评:真是不明觉厉,国内的软件大都爱搜集用户的隐私,美其名曰“大数据分析”,搜集就搜集吧,但是小米通过HTTP明文传输用户数据那就不对了,至少也得用HTTPS,这样就不容易被别有用心之人窃取干坏事了,比如安装恶意软件之类的。

LInk More:

因用户隐私 小米遭新加坡调查:小米手机进入新加坡市场半年左右,就受到了新加坡的个人数据保护委员会的调查,主要因为有一些用户投诉,用小米手机后经常收到不明来源的国外电话。新加坡从2013年开始修订个人信息保护法,主要加强了对用户隐私的保护,2014年中期开始执行的个人隐私的定义标准,跟欧盟和澳洲相对较高的标准基本一致。该法案对谢绝来电登记 (“Do-not-call register”) 的执行非常严格,用户一旦登记,商家不能随便拨打其号码。

另外,芬兰一家安全网络公司F-Secure在测试小米手机时发现,用小米手机发短信时,发送回北京服务器的数据没有加密,其中包括用户手机号、联系人手机号等。由于种种对小米非常不利的证据,虽然小米全球副总裁Hugo Barra一再表示,小米系统升级后的版本已将所有数据进行了加密处理,但是新加坡政府的深入调查还在进行中。

——节选自安丰网报道

广告、内容合作请点这里:寻求报道